SafousによるMicrosoft EntraおよびAzure Managementの制限

この手順では、Microsoft Entra と Safous を設定し、Safous Agent を使用して Microsoft Entra Dashboard と Azure Management Service へのアクセスを Safous のアプリケーションゲートウェイ IP アドレスからのみアクセスできるようにします。

🚧注意

アドレスからのみアクセスできるように制限されることにご注意ください。

Application Gateway の送信アクセスには、静的なパブリック IP アドレスが必要です。アウトバウンドアクセスの IP アドレスが変更されると、Microsoft Entra の管理アクセスにアクセスできなくなります。

この手続き実施で影響を受けるサービスのリストは、この記事の一番下にあるリンクを参照してください。

この手順を進める前に、操作ミスに備えてバックアップ用のセカンダリ/一時的なグローバル管理者アクセス権を持っていることを確認してください。Entraポータルの設定ミスにより、管理者アカウントがロックアウトされ、設定を戻すことができなくなることがあります。

- entra.microsoft.com にログインし、グローバル管理者アカウントでログインします。

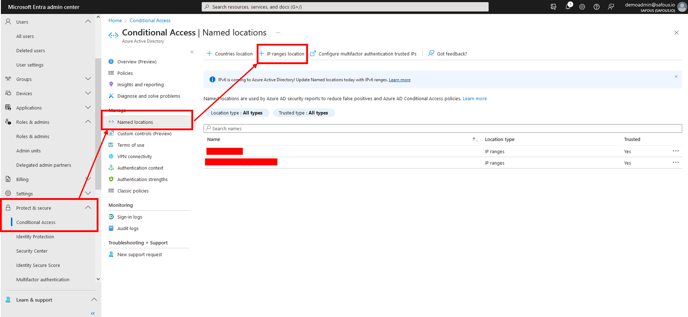

- Named Locationを作成します

- Protect and Secure -> Conditional Access -> Named locations -> add IP Ranges locationを選択します。

- ロケーション名とIPアドレスのリストを追加し、信頼できるロケーションとしてマークします。複数のApp Gatewayがある場合は、App Gatewayの各アウトバウンドIPアドレスをここに追加します。

初期設定時に、App Gatewayの送信IP以外のパブリックIPアドレス(オフィスのパブリックIPアドレスなど)を追加することを強く推奨します。これはアカウントのロックアウトを防ぐための方法です。

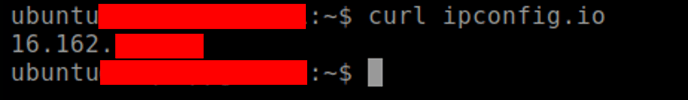

- SafousアプリケーションゲートウェイのパブリックIPアドレスを確認するには、SSHでアプリケーションゲートウェイに接続し、以下のコマンドを実行します。

ipconfig.io

(または、ipinfo.ioのようなcurlをサポートする他のIPアドレス追跡サービスを使用することもできます。)

- Protect and Secure -> Conditional Access -> Named locations -> add IP Ranges locationを選択します。

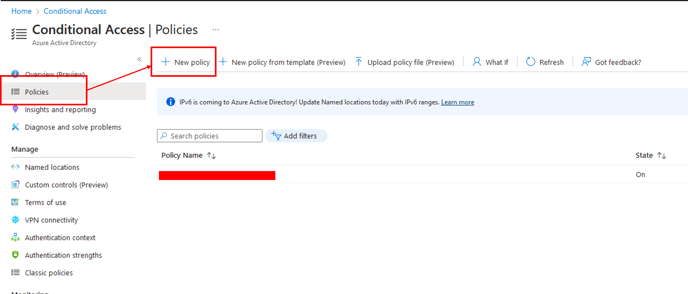

- 新しい条件付きアクセスポリシーを作成します。

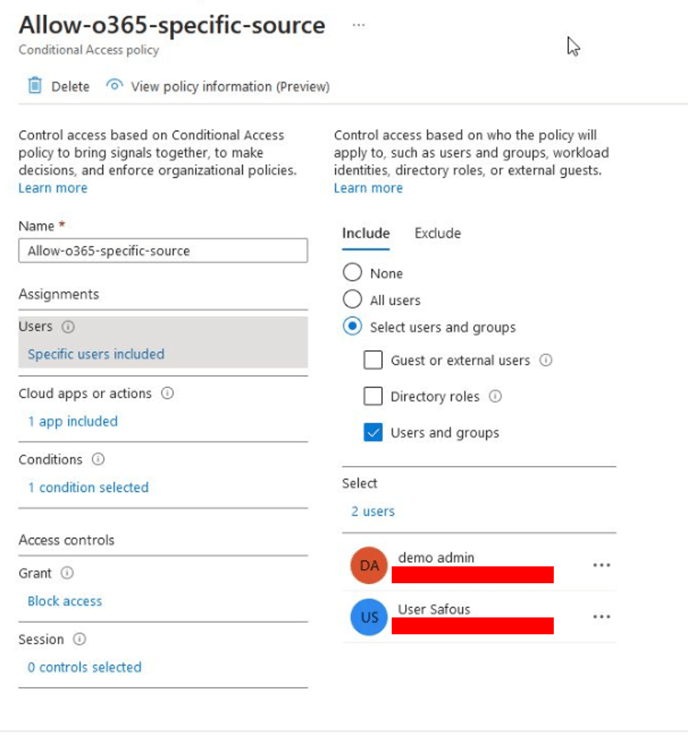

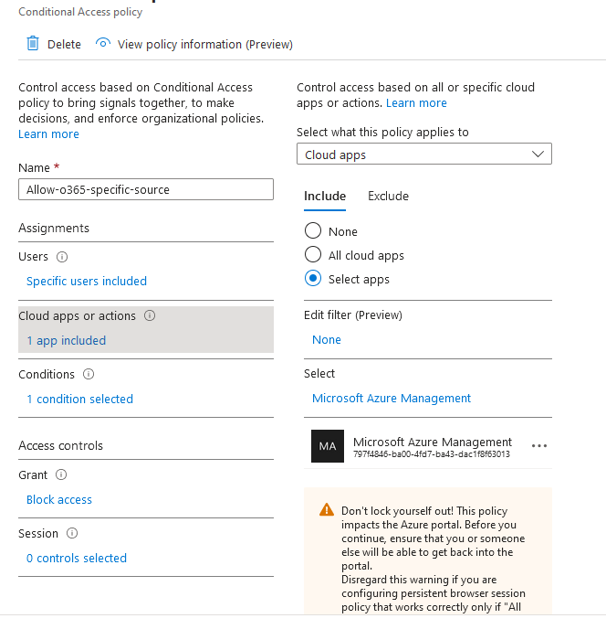

- ポリシー名を入力し、対象ユーザーを選択します。ポータルへの管理者アクセスを制限するため、対象ユーザーに管理者を追加します。

- 制限するアプリを選択します。この場合、Microsoft Azure Managementを選択します。

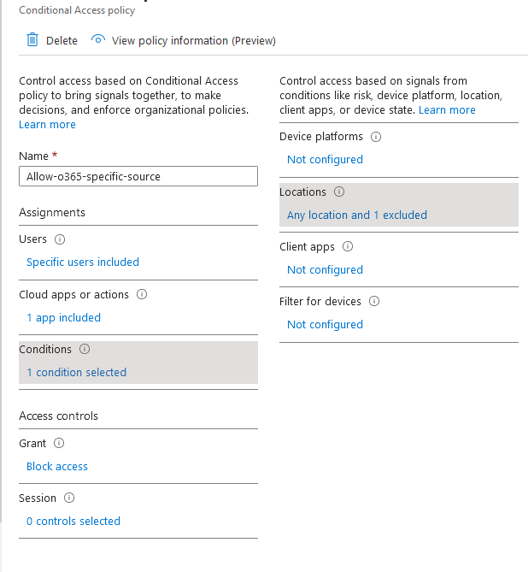

- 条件アクセスを設定し、条件として場所を選択します。

- Configure セクションに場所の除外を追加します。先に作成した信頼できる場所を追加してください。

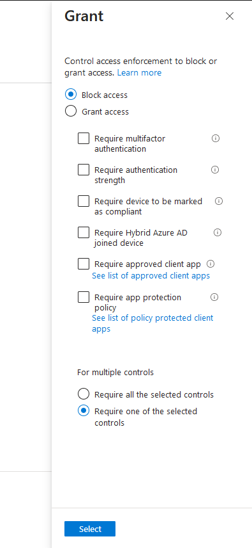

- GrantセクションでBlockを選択します。これで、除外リストに追加した信頼できる場所以外の Azure Management Service へのアクセスがすべてブロックされます。

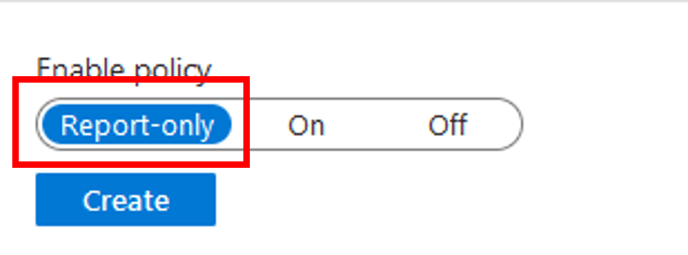

- このポリシーのレポート専用モードを選択します。これは、信頼できる場所からポータルにアクセスできることを確認するために重要です。

- ポリシー名を入力し、対象ユーザーを選択します。ポータルへの管理者アクセスを制限するため、対象ユーザーに管理者を追加します。

- Safousフルトンネル・ネットワーク・アプリケーションの設定

- 条件付きアクセスポリシーで追加したユーザーで、信頼できる場所にリストされていない IP アドレスから Microsoft Entra にログインしてみてください。

- Navigate to Protect and Secure -> Conditional Access -> Sign-in Logs

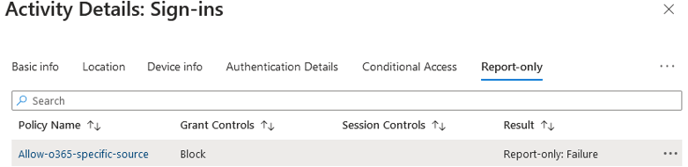

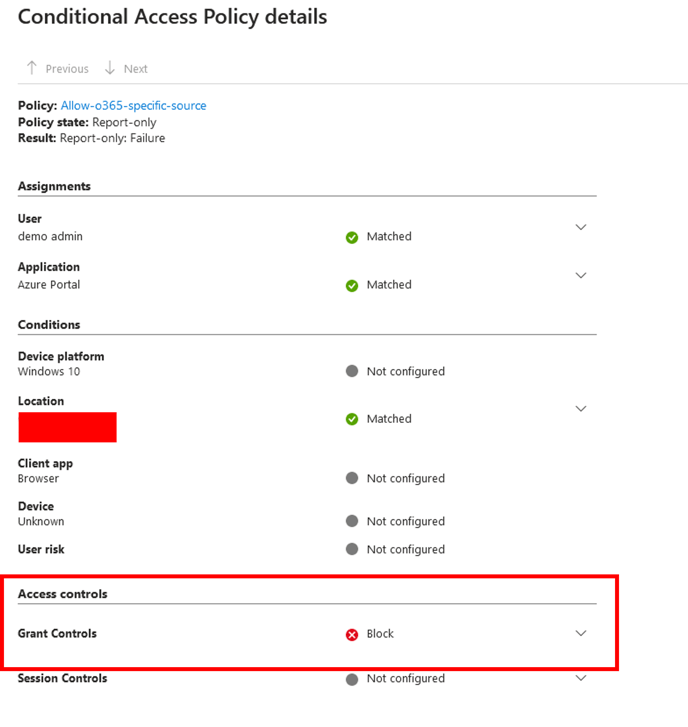

に移動し、log entryをクリックして最新のログインを確認します(ログインとログエントリの表示には5分間の間隔があります)。 - Report-only タブでは、信頼できる場所以外の IP アドレスからアクセスされた場合、Report-only: failureとなります。

- Result columnの横にある3つの点のアイコンをクリックすると、ログの詳細を見ることもできます。

- Navigate to Protect and Secure -> Conditional Access -> Sign-in Logs

- Safous Agent を接続した後、完全なトンネルアクセス権を持つユーザーで Microsoft Entra にログインします。

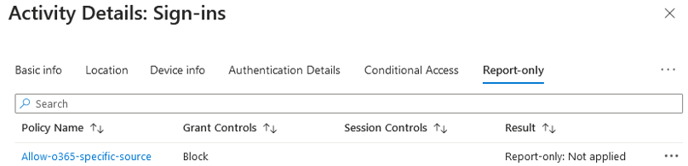

- 前のテストと同じ手順で、sign-in logsをチェックします。

- ポータルが信頼できる場所からアクセスされている場合、ログには

Report-only: not appliedと表示されます。

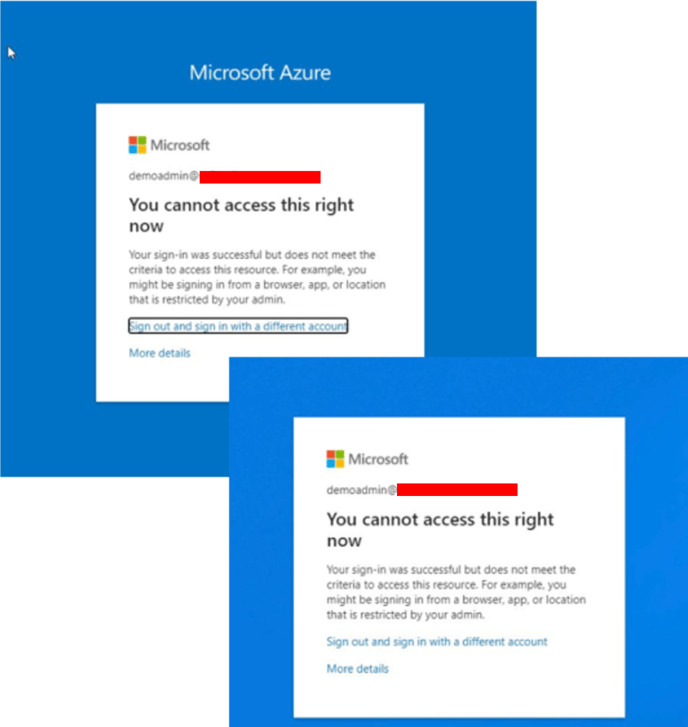

- 上記のログが表示された場合、制限ポリシーのモードをレポートのみからオンに変更して、制限ポリシーを有効にします(ステップ3fを参照)。これにより、ポリシーが適用され、信頼できない場所からのEntraおよびAzure管理リソースへのアクセスがブロックされます。

- 信頼されていない場所からアクセスすると、以下の出力が表示されます。

制限される Azure Management Services のリストについては、以下のリンクを参照してください: