Google WorkspaceのSAML 構成

この記事では、Google Workspace を Safous ZTA サービスに統合し、認証用の外部 ID プロバイダとして使用する方法を説明します。このステップを続ける前に、すでに以下の内容が揃っていることを確認してください:

- Safous ZTAのSAML設定に関する基本情報はこちらでご確認ください。

- Google Workspaceに管理者権限のあるアカウントを持っていること。

この手順は、GoogleとSafousの両エンドで適用する必要があるため、両方の管理ポータルページにログインしていることを確認した上で、以下の手順を実行してください。

- 自身のGoogle Workspace ポータル https://admin.google.com/へログインします。

- Apps > Web and mobile appsに進んでください。

/image-png-Aug-10-2022-05-38-26-72-PM.png?width=688&height=224&name=image-png-Aug-10-2022-05-38-26-72-PM.png)

- Add appをクリックし、 Add custom SAML appを選択してください。

/image-png-Aug-10-2022-05-39-24-98-PM.png?width=688&height=283&name=image-png-Aug-10-2022-05-39-24-98-PM.png)

- App nameを入力します。また、必要に応じて詳細な説明を追加したり、アプリのアイコンを変更したりすることができます。Continueをクリックします。

/image-png-Aug-10-2022-05-42-04-37-PM.png?width=688&height=336&name=image-png-Aug-10-2022-05-42-04-37-PM.png)

- Google Workspaceが提供するIdPメタデータの詳細が表示されます。

/image-png-Aug-10-2022-05-50-42-08-PM.png?width=688&height=336&name=image-png-Aug-10-2022-05-50-42-08-PM.png)

- https://portal.safous.comにログインします。

- Settings タブからZTNAに進みます。

- Configurationsで Identity Providerを選択します。

- 統合された ID プロバイダーのリストが表示されます。デフォルトではlocalのみです。

/image-png-Apr-14-2022-05-29-35-66-AM.png?width=688&height=226&name=image-png-Apr-14-2022-05-29-35-66-AM.png)

- New IDPをクリックするとIDPのフォームが表示されます。

/image-png-Apr-14-2022-05-33-36-41-AM.png?width=688&height=221&name=image-png-Apr-14-2022-05-33-36-41-AM.png)

- 名前を入力し、ステータスが有効であることを確認します (緑色) 。

/image-png-Apr-14-2022-02-58-20-09-PM.png?width=308&height=69&name=image-png-Apr-14-2022-02-58-20-09-PM.png)

- IDプロバイダの設定に SAML を選択していることを確認します。

/image-png-Aug-10-2022-05-46-40-94-PM.png?width=228&height=74&name=image-png-Aug-10-2022-05-46-40-94-PM.png)

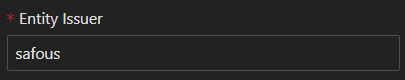

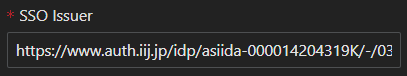

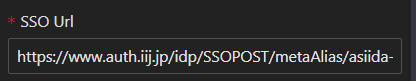

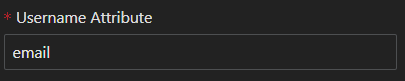

- Entity Issuerに、後ほどGoogle Workspaceで使用する名前を入力します。

- SSO Issuerに手順5で確認したEntity IDの値を入力します。

- SSO URLに手順5で確認したSSO URLの値を入力します。

- Username Attributeフィールドにemailを入力します。

- Email Attributeに email を入力します。

- CA TrustedCertificateフィールドに、手順5で取得したCertificateを入力します。

/image-png-Aug-10-2022-05-54-11-66-PM.png?width=324&height=137&name=image-png-Aug-10-2022-05-54-11-66-PM.png)

- Safous ZTNA SAML のその他の設定についてはこちらをご参照ください。

- 設定が完了したら、"Save "をクリックします。

/image-png-Aug-10-2022-05-58-13-26-PM.png?width=688&height=531&name=image-png-Aug-10-2022-05-58-13-26-PM.png)

- 保存ができたらIdPを展開して、Redirect URIを取得する必要があります。

/image-png-Aug-10-2022-06-02-38-71-PM.png?width=688&height=530&name=image-png-Aug-10-2022-06-02-38-71-PM.png)

- Google Workspaceに戻り Continueをクリックしてください。

/image-png-Aug-10-2022-05-58-52-08-PM.png?width=688&height=339&name=image-png-Aug-10-2022-05-58-52-08-PM.png)

- ACS URL の値は、手順 21 の Redirect URI の値を入力します。

/image-png-Aug-10-2022-06-06-33-83-PM.png?width=688&height=64&name=image-png-Aug-10-2022-06-06-33-83-PM.png)

- Entity ID の値は手順13で入れた Entity Issuerを入れてください。

/image-png-Aug-10-2022-06-08-07-82-PM.png?width=554&height=76&name=image-png-Aug-10-2022-06-08-07-82-PM.png)

- Name ID Format を"EMAIL"に変更してください。

/image-png-Aug-10-2022-06-09-05-86-PM.png?width=313&height=69&name=image-png-Aug-10-2022-06-09-05-86-PM.png)

- Continue をクリックします。

/image-png-Aug-10-2022-06-09-42-65-PM.png?width=688&height=336&name=image-png-Aug-10-2022-06-09-42-65-PM.png)

- Attributeで、Add Mapping をクリックします。

/image-png-Aug-10-2022-06-11-07-87-PM.png?width=688&height=175&name=image-png-Aug-10-2022-06-11-07-87-PM.png)

- Google Directory Attributeでは"Primary email"を選択ください。

/image-png-Aug-10-2022-06-12-14-82-PM.png?width=423&height=109&name=image-png-Aug-10-2022-06-12-14-82-PM.png)

- App attribute に "email"と入力します。

/image-png-Aug-10-2022-06-13-08-92-PM.png?width=471&height=111&name=image-png-Aug-10-2022-06-13-08-92-PM.png)

- FINISHをクリックしてください。

/image-png-Aug-10-2022-06-13-51-05-PM.png?width=688&height=292&name=image-png-Aug-10-2022-06-13-51-05-PM.png)

- 作成後、作成した App ページにリダイレクトされるので、User accessから "Expand user access" をクリックします。

/image-png-Aug-10-2022-06-16-52-55-PM.png?width=688&height=233&name=image-png-Aug-10-2022-06-16-52-55-PM.png)

- 作成したAppの別のページ設定にリダイレクトされるので、ON for everyoneになっていることを確認して、"SAVE "をクリックします。

/image-png-Aug-10-2022-06-19-04-44-PM.png?width=688&height=185&name=image-png-Aug-10-2022-06-19-04-44-PM.png)

- すべて正しく設定されていれば、ユーザーポータル https://users.<xxxx>.ztna.safous.com にログインし、「With IdP」をチェックすると、SAML 設定が表示されます。

/image-png-Apr-14-2022-06-08-13-26-AM.png?width=250&height=255&name=image-png-Apr-14-2022-06-08-13-26-AM.png)

/image-png-Aug-10-2022-06-20-44-76-PM.png?width=250&height=119&name=image-png-Aug-10-2022-06-20-44-76-PM.png)