Okta SAMLの統合

この記事では、Okta を認証用の外部IDプロバイダとして Safous ZTNA サービスに統合する方法を説明します。この手順を進める前に、既にOktaがインストールされていることをご確認ください:

- Safous ZTNA SAML設定の基本情報はこちらをご覧ください。

- Okta Workforce Identity Cloud に管理者権限を持つアカウントを持っていることを確認ください。

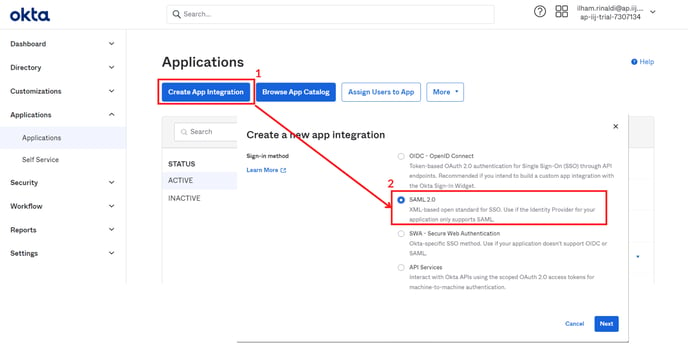

Okta Admin ConsoleでOkta SAMLアプリケーションをセットアップする

- https://.okta.com/admin/apps/activeにログインします。

- create a new app integrationからSAML 2.0を選択します。

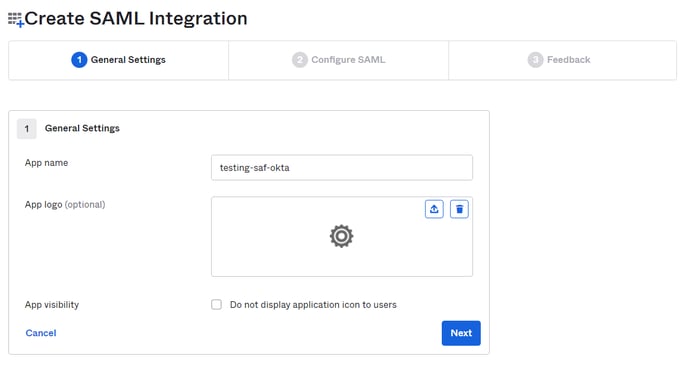

- App Nameを入力し、Next をクリックします。

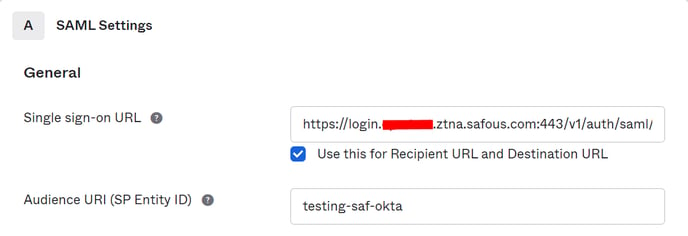

- "Single sign-on URL"と "Audience URI" に、以下の詳細を登録します:

- Single sign-on URL: https://login.<tenant>.ztna.safous.com:443/v1/auth/saml/1/callback

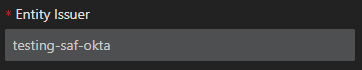

- Audience URI: the app name that you inputted previously

- Name ID FormatとAttribute statementsを設定します。

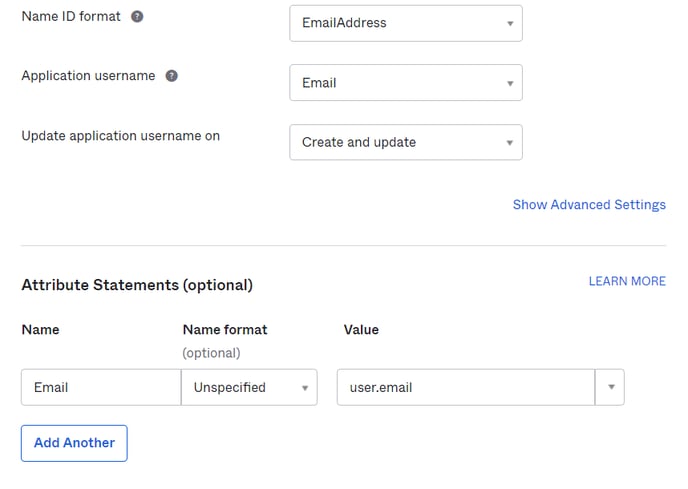

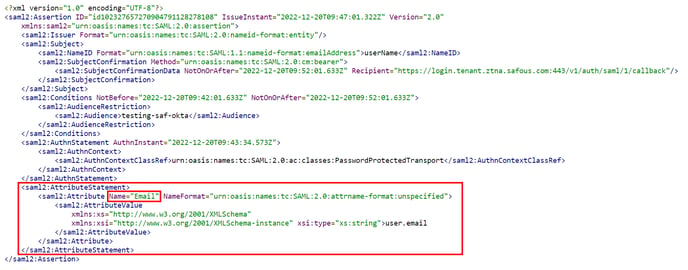

- Preview the SAML Assertion をクリックすると、属性を確認することができます。

属性が正しければ、Next をクリックします。

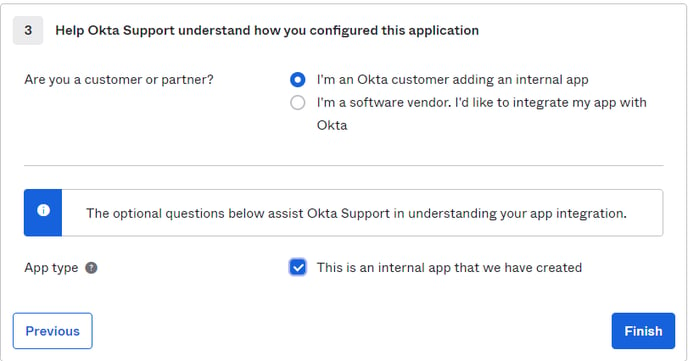

- Feedbackセクションで、両方の質問の答えを選択し、Finishをクリックします。

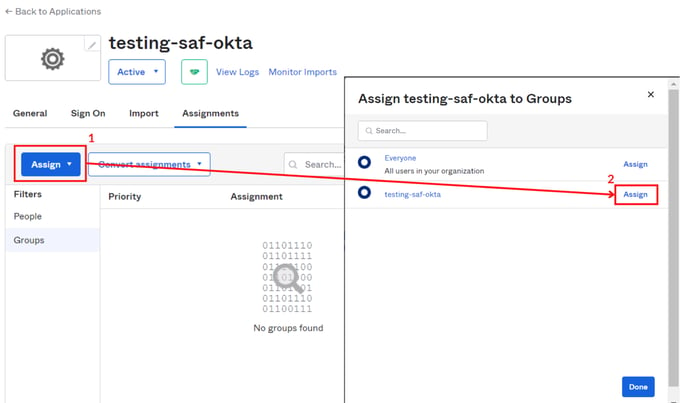

- 作成したアプリケーションの Assignmentで、利用するPeople/ Groups を割り当てます。

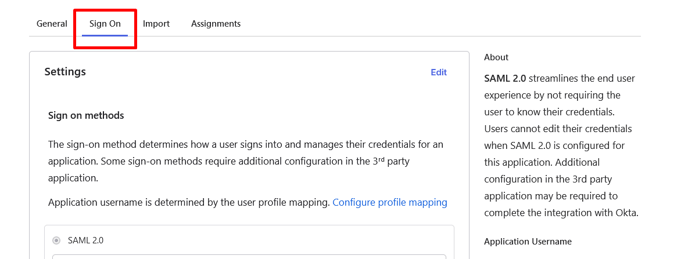

- SafousのMFAだけを使用するため、OktaのログインページのMFAを無効にします。user authentication policy をOkta Dashboard で変更し、OktaログインページのMFAを無効にしてください。この設定は、Sign On タブで見つけることができます。スクロールダウンしてuser authentication オプションを編集します。

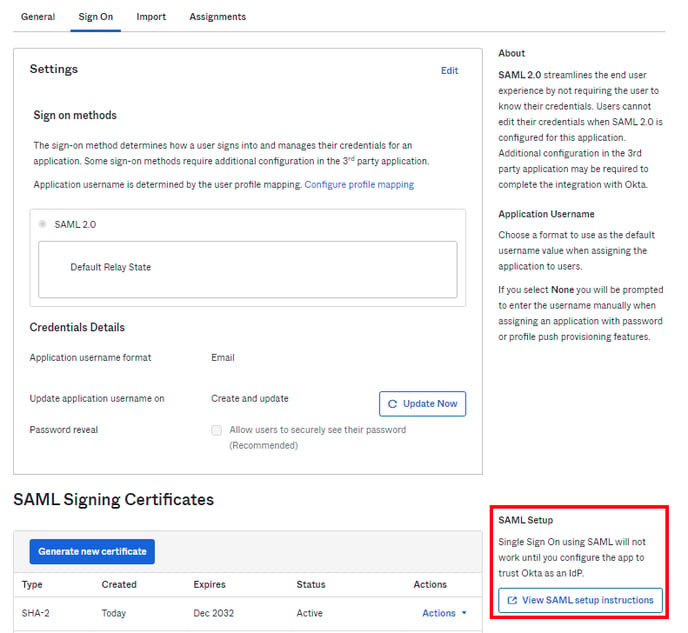

- その後、Sign On タブで View SAML setup instructions をクリックします。指示に従って、Safous Admin Portal で IdP を設定します。

- SAML セットアップ手順の中で、Safous Admin Portal で IdP を設定する際に必要となる以下の値をメモしてください。

- Identity Provider Single Sign-On URLは SSO URLです。

-

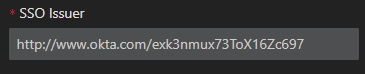

- Identity Provider Issuerは SSO Issuerです。

-

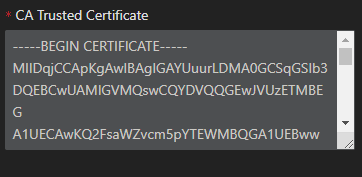

- X. 509 Certificateは CA Trusted Certificateです。

- X. 509 Certificateは CA Trusted Certificateです。

Safous Admin PortalにIdPをセットアップする

- https://portal.safous.com/からログインします。

- Settings から> ZTNAに移動します。

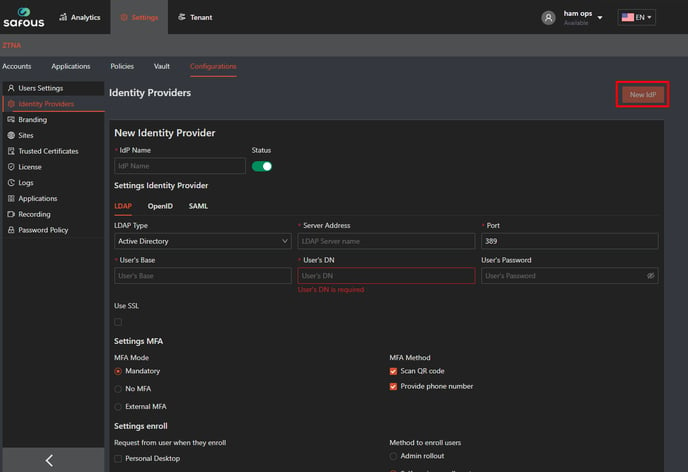

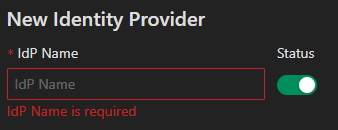

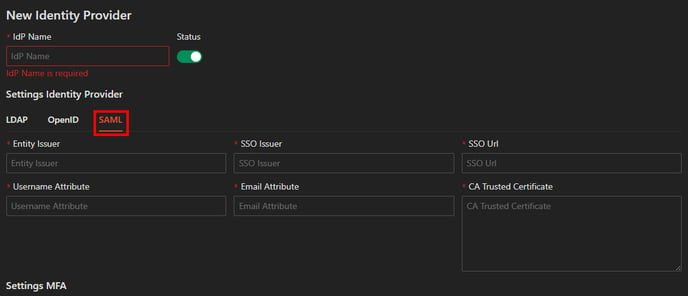

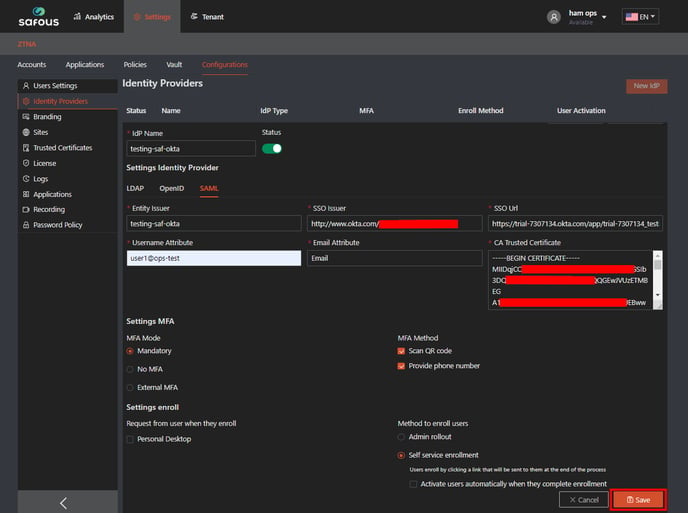

- Configurationsから Identity Providerを選択します。 New IdP をクリックするとIDPのフォームが展開されます。

- nameを記入し、ステータスが有効(緑)であることを確認します。

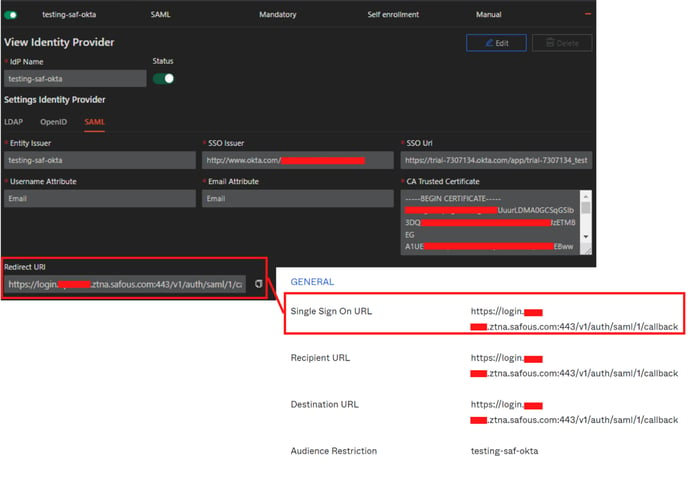

- Identity Provider SettingでSAMLを選択します。

- Entity IssuerにOktaアプリケーションのAudience URIを入力 します。

- SSO Issuerには、前回メモしたIdentity Provider Issuerを入力 します。

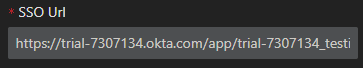

- SSO URLは、メモを取ったIdentity ProviderのSingle Sign-On URLを入力します。

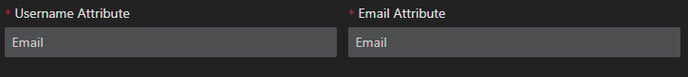

- OktaアプリケーションのAttribute設定で、"Username attribute" と"Email Attribute" の両方を入力します。この例では、Emailを使用しています。

- CA Trusted Certificate に、メモとっておいたX.509 Certificateを入力します。

- その他のSafous ZTNA SAML設定については、こちらをご参照ください。

- 設定が完了したらSaveをクリックします。

- Redirect URI をOktaアプリケーションのSingle Sign On URLと比較して確認します。

このセクションにアクセスすることで確認することができます:

Your Okta Application > General > SAML Settings > Single Sign On URL

- Redirect URIがOktaアプリケーションのSingle Sign On URLと同じであれば、そのままで大丈夫です。もしそうでない場合は、OktaアプリケーションのSingle Sign On URLを変更してください。

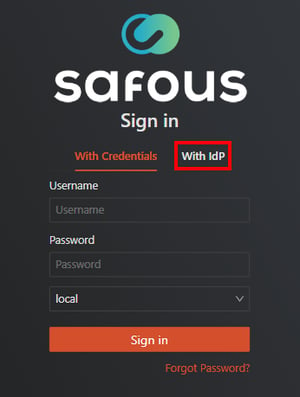

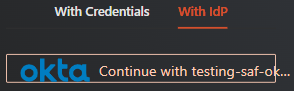

- すべてが正しく設定されていれば、ユーザーポータル https://users<xxxx>.ztna.safous.com にログインし、With IdPを選択すると、SAML設定が表示されます。