IIJ IDのSAML 設定

ここでは、認証用外部ID としてIIJ ID をSafous ZTNA サービスに統合する方法について説明します。実施に際しては以下の準備が揃っていることを確認してください:

- 以下リンクで、Safous ZTNA SAML の構成に関する基本情報を確認ください。

- ID Administrator Management 権限を持つIIJ ID のアカウントをご用意ください。

IIJID識別アプリケーションの設定:

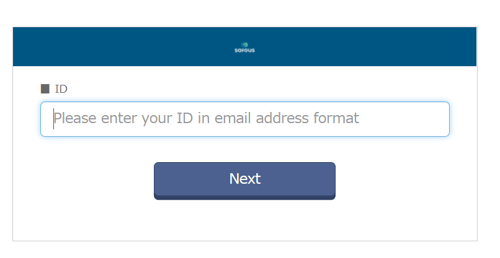

- IIJ IDaaS ポータルにログインします。

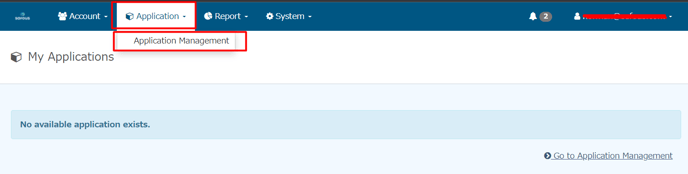

- ログイン後、Application > Application Managementに移動します。

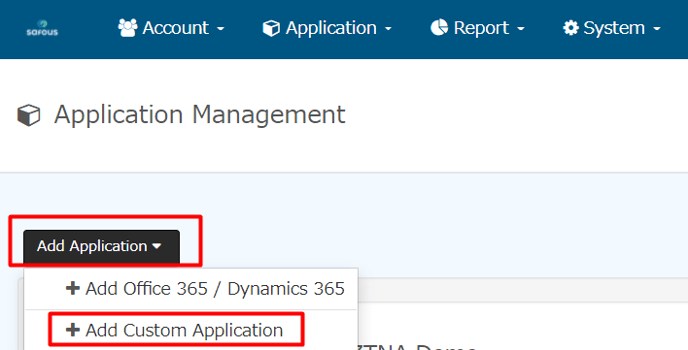

- アプリケーション管理Application Managementで、"Add Application" > "Add Custom Application"をクリックします。

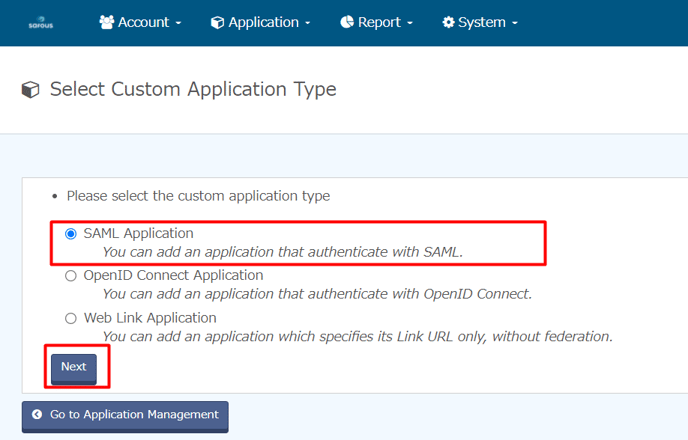

- タイプ選択でSAML Application オプションを選択し、"Next" をクリックしてください。

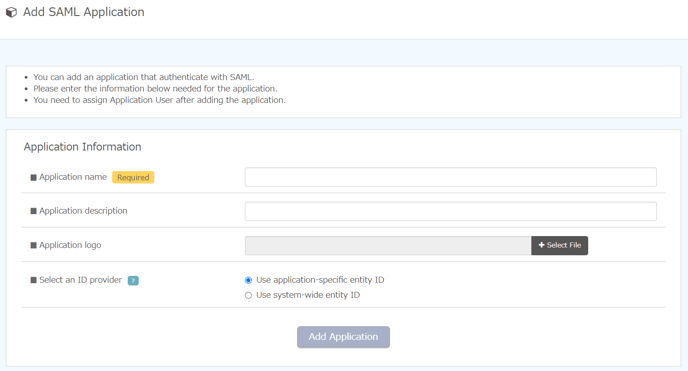

- ページが開き、提供されているフォームに入力する必要があります。入力後、"Add Application"をクリックします。

- Application nameは、あるアプリケーションを別のアプリケーションに区別するために必須なフィールドです。

- Application description、このフィールドは、このアプリの目的または機能に関する情報をお伝えするために役立ちます。

- Application logoはこれにより、アプリケーションのカスタムロゴを追加できます。

- Select an ID provider を選択し、"Use application-specific entity ID"を選択してください。

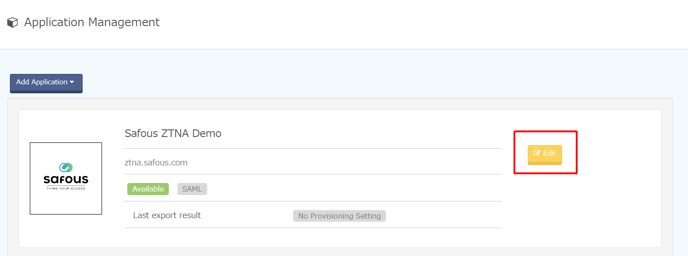

- これで、新しく作成したアプリケーションが、Application Management画面に表示されます。次にアプリケーションの"edit" をクリックします。

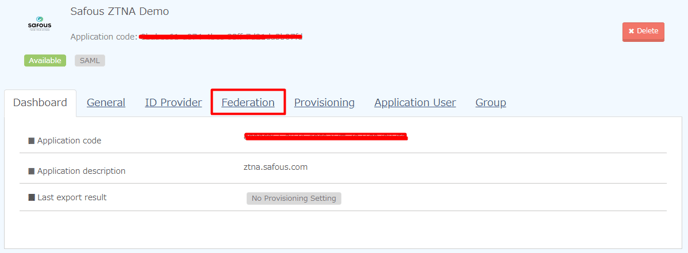

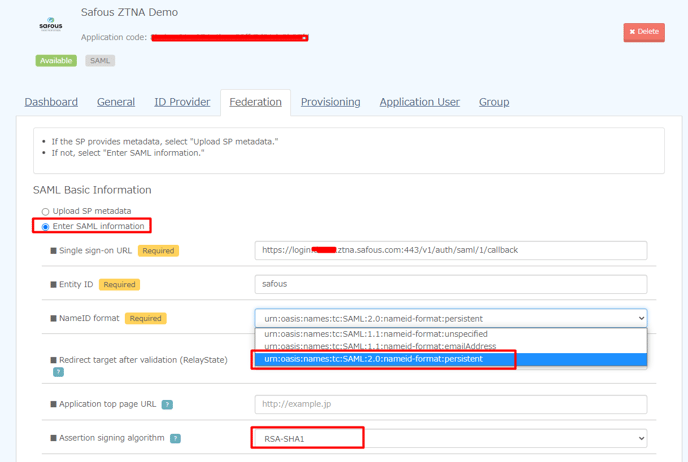

- アプリケーションの設定ページにリダイレクトされます。 Federation タブを選択する必要があります。

- SAML Basic Information では、これらのフォームを記入・選択する必要があります。

- "Enter SAML Information" を選択します。

- Single sign-on URL には、テナントのユーザポータルから提供されたコールバックURL (例: https://login.<tenant>.ztna.safous.com/v1/auth/saml/1/callback ) を入力する必要があります。

- Entity IDは、エンティティ発行者が(Entity Issuer)としてのSafous ZTNA構成後に追加が必要なパラメータになるため、入力する必要があります。

- NameID Format はbottom one (SAML 2.0) を選択します。

- Assertion signing algorithmは「RSA-SHA1」を選択します。

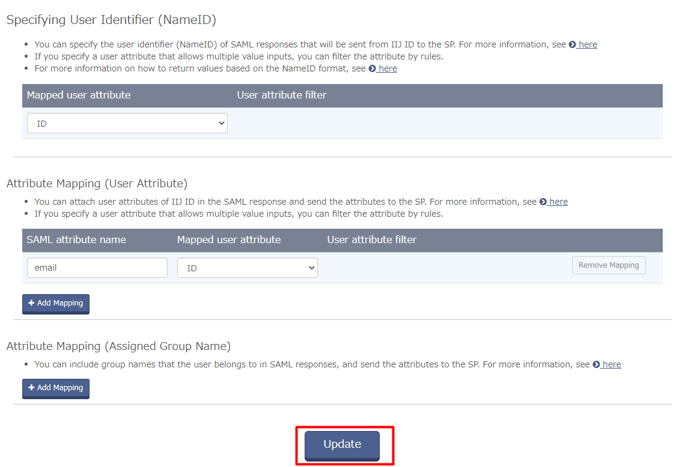

- 次に、Specifying User Identifier (NameID) で、ドロップダウンから"ID" を選択し、Attribute Mapping (User Attribute) で"Add Mapping" をクリックします。この画面ショットの、"Update"をクリックします。

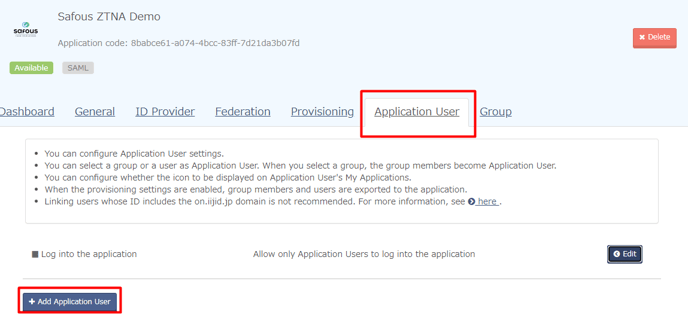

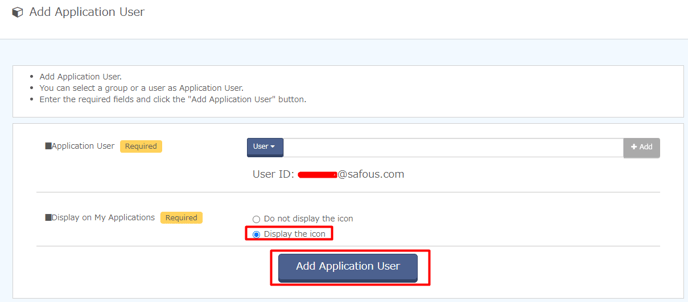

- Application Userタブに移動し、"Add Application user"をクリックします。

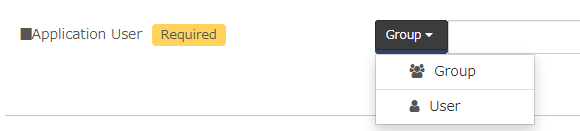

- Add Application User ページでは、ユーザーベースのユーザーまたはグループの追加を選択できます。

- 必要なユーザーやグループを追加したら、Display on my Applicationオプションで

"Display the icon"を選択する必要があります。その後、"Add Application user"をクリックします。

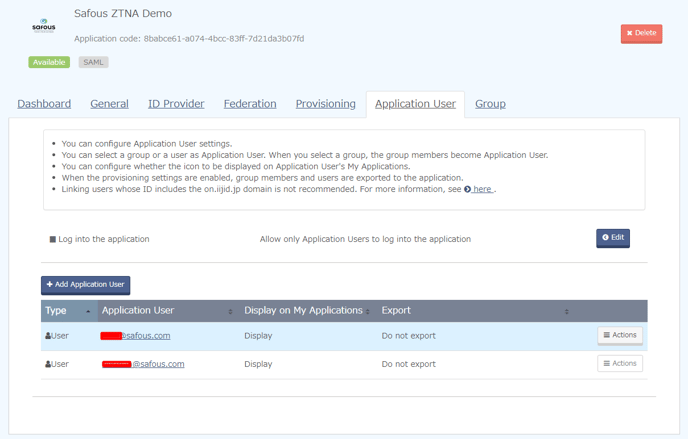

- 追加したすべてのユーザーは、Application Userの詳細に表示されます。

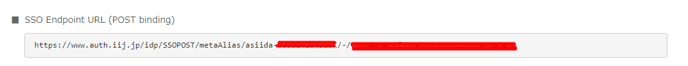

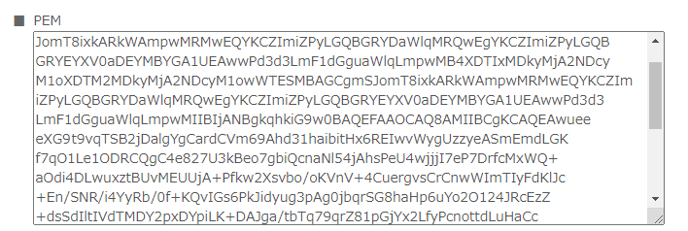

- 次にID Provider タブに移動します。後にSafous ZTNA IdP 設定で必要になりますので、これらすべての値をメモしておいてください。

・ SSO Url であるSSO Endpoint URL (POST binding)

・ SSO 発行者であるEntity ID

・ CA TrustedCertificate であるPEM

-

IIJ ID環境での設定とメモについては以上です。

Safous ZTNA テナント構成

- https://portal.safous.comにログインします。

- Settings > ZTNA に移動します。

- Configurationsで、Identity Provider を選択します。

- 統合されたID プロバイダのリストが開きます。デフォルトではローカルのみです。

/image-png-Apr-14-2022-05-29-35-66-AM.png?width=688&height=226&name=image-png-Apr-14-2022-05-29-35-66-AM.png)

- New IDPをクリックするとIDPのフォームが展開されます。

/image-png-Apr-14-2022-05-33-36-41-AM.png?width=688&height=221&name=image-png-Apr-14-2022-05-33-36-41-AM.png)

- 名前を入力し、ステータスが有効(緑色)であることを確認します。

/image-png-Apr-14-2022-02-58-20-09-PM.png?width=308&height=69&name=image-png-Apr-14-2022-02-58-20-09-PM.png)

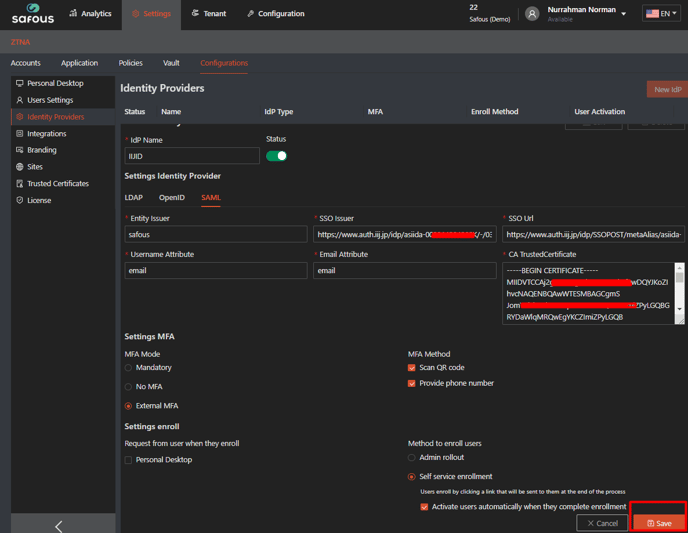

- ID プロバイダ設定のSAML を選択していることを確認します。

/image-png-Apr-14-2022-05-34-35-37-AM.png?width=688&height=542&name=image-png-Apr-14-2022-05-34-35-37-AM.png)

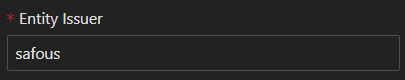

- Entity Issuer欄に、あらかじめメモしておいたIIJ ID SAML Basic InformationのEntity IDを入力します。

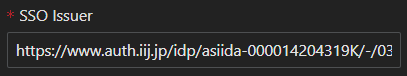

- SSO Issuer欄に、事前にメモしておいたIIJ ID ProviderタブのEntity IDを入力します。

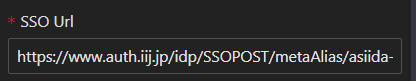

- SSO URL欄に、事前にメモをしておいたSSO Endpoint URL (POST binding) を入力します。

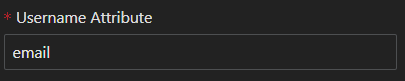

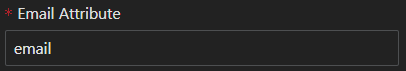

- Username Attribute欄にメールを入力します。

- Email Attribute欄にメールを入力します。

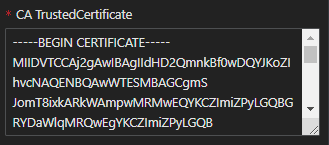

- IIJ ID ID Provider タブのCA TrustedCertificate欄からPEM を入力します。

- その他、Safous ZTNA SAML構成については、こちらをご覧ください。

- 設定が完了したら、"Save"をクリックします。

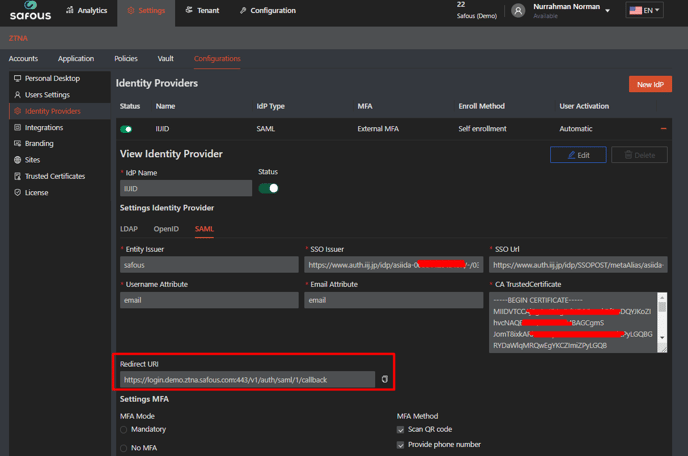

- 統合したIDPのプラス(+)をクリックして、IIJ IDで設定した"Redirect URI"と同じかどうか再確認してください。

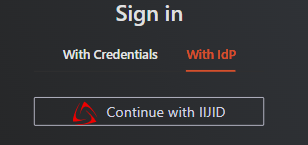

- "Redirect URI" が同じであればそのままでOKですが、そうでない場合はIIJ IDを変更する必要があります。すべてが正しく設定されている場合は、ユーザポータルhttps://users.<xxxx>.ztna.safous.com にログインし、"With IdP"にチェックを入れると、SAML 設定が表示されます。

/image-png-Apr-14-2022-06-08-13-26-AM.png?width=281&height=287&name=image-png-Apr-14-2022-06-08-13-26-AM.png)